本文共 2683 字,大约阅读时间需要 8 分钟。

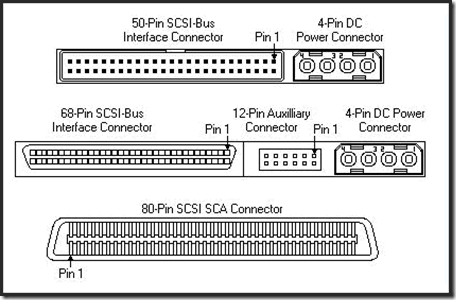

一、硬盘接口分类

IDE、SATA、SCSI、SAS、FC(光纤通道)

- IDE, 该接口是并口

- SATA, 该接口是串口

- SCSI, 英文全称为“Small Computer System Interface”(小型计算机系统接口)

- SAS, SAS(Serial Attached SCSI)即串行连接SCSI,是新一代的SCSI技术

- 之前硬盘想IDE,SCSI,都是并口的,现在主流SAS,以及SATA都是串口的。那么为什么现在跟多的使用串口的硬盘呢?

-

首先是串口的速度比并口的块,串口形容一下就是一条车道,而并口就是有8个车道。同一时刻能传送8位(一个字节)数据;但是并不是并口快,由于8位通道之间的相互干扰。传输速度就受到了限制。当传输出错时候,要同时重新传送8个位的数据,而且传输速度越快,干扰越严重。这是硬伤,这样速度就无法提升上来了。

-

串口没有干扰,传输出错后重发一位就可以了。而且串口传输的时钟频率要比并口高。就是说我的速率比你快。

-

1>IDE

-

IDE(Integrated Drive Electronics), 本意是指把控制器与盘体集成在一起的硬盘驱动器,是一种硬盘的传输接口, 有另一个名称叫做ATA(Advanced Technology Attachment),指的是相同的东西。

2>SATA

SATA(Serial ATA)口的硬盘又叫串口硬盘. SATA以它串行的数据发送方式得名。在数据传输的过程中,数据线和信号线独立使用,并且传输的时钟频率保持独立,因此同以往的PATA相比,SATA的传输速率可以达到并行的30倍。可以说:SATA技术并不是简单意义上的PATA技术的改进,而是一种全新的总线架构。

3>SCSI(小型计算机系统接口)

SCSI英文全称:Small Computer System Interface,它出现的原因主要是因为原来的IDE接口的硬盘转速太慢,传输速率太低,因此高速的SCSI硬盘出现。其实SCSI并不是专为硬盘设计的,实际上它是一种总线型接口。独立于系统总线工作

4>SAS(STAT+SCSI的结合体)

SAS(Serial Attached SCSI)即串行连接SCSI,是新一代的SCSI技术。和现在流行的Serial ATA(SATA)硬盘相同,都是采用串行技术以获得更高的传输速度,并通过缩短连结线改善内部空间等。SAS是并行SCSI接口之后开发出的全新接口。此接口的设计是为了改善存储系统的效能、可用性和扩充性,并且提供与SATA硬盘的兼容性。

SAS的接口技术可以向下兼容SATA。具体来说,二者的兼容性主要体现在物理层和协议层的兼容。

5>FC光纤通道

光纤通道的英文拼写是Fibre Channel,和SCSI接口一样光纤通道最初也不是为硬盘设计开发的接口技术,是专门为网络系统设计的,但随着存储系统对速度的需求,才逐渐应用到硬盘系统中。光纤通道硬盘是为提高多硬盘存储系统的速度和灵活性才开发的,它的出现大大提高了多硬盘系统的通信速度。它以点对点(或是交换)的配置方式在系统之间采用了光缆连接。

PS:硬盘本身是不具备FC接口的, 插硬盘的机柜上带有FC接口, 通过光纤与光纤交换机互联;

-

-

搭配方式:

-

SSD+SAS==》土豪

-

SSD+SATA==》常规,对速度有特殊要求

-

机械+SAS==》常规,对速度要求一般,比较核心业务使用

-

机械+SATA==》公司内部服务

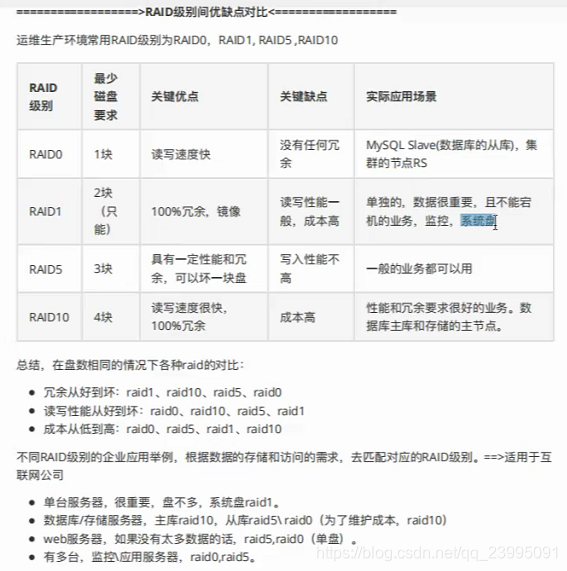

二、RAID 独立冗余磁盘阵列

概念:简单的说,RAID是一种把多块独立的硬盘(物理硬盘)按不同的方式组 合起来形成一个硬盘组(逻辑硬盘),从而提高存储性能和容错功能。

###将多块硬盘要连接到RAID卡(阵列卡上)然后制作raid;

raid0

至少一块盘

容量:n块盘合在一起的容量

性能:理论上是n块盘合在一起的读写速度,实际上是略低一些

冗余性:不允许坏任何一块盘,一块坏,全都歇菜

场合:追求读写性能,但对数据安全性无要求

特点:追求速度,不考虑数据安全

PS:可考虑用于集群服务器

raid1

只能2块盘

容量:一块盘的容量

性能:几乎就是一块盘的读写速度

冗余性:可以坏一块盘,另外一块盘有完整的数据;一块存数据,一块备份数据(备份过)

场合:对数据安全性有要求,对读写速度没有要求

特点:追求数据安全,不考虑速度,

PS:主要用于服务器的系统盘

raid5(结余raid0与raid1之间,是一种折中的方案)推荐

至少三快盘,两两之间做奇偶校验,相同结果为0,不同结果为1

容量:以三快盘为例,只有两块容量可用,一块作为校验

性能:读写速度低于raid0,高于raid1

冗余性:可以坏一块盘,其余两块可通过奇偶校验推导出坏盘的数据

场合:一般场合都可使用

PS:兼顾了速度和安全性

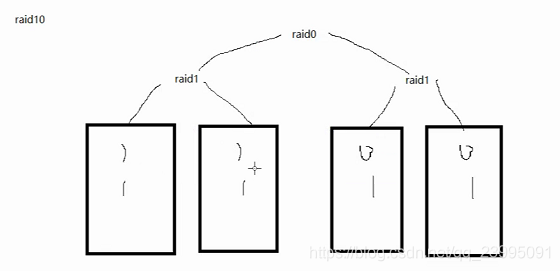

raid10(raid1和raid0)

raid1和raid0整合的产物,兼顾了raid1的数据安全性和raid0的性能,成本高

至少有4块盘

容量:

PS:通常用于数据库

硬盘单位换算

PS:优化基本原则:

1、针对读操作,数据能在内存取就不在硬盘取;

2、针对写操作,在内存中攒一波再写入硬盘;

第三代计算机

串行:多个任务下,运行完一个再运行下一个(逐个运行)

并发:多个任务下,看起来是同时运行的(其实是CPU在它们之间来回切换,相互运行)

多道技术=》并发

1、空间上的复用:多道技术在运行前必须加载到内存中;

2、时间上的复用:多个任务复用CPU的时间片,通俗地讲就是CPU在多个程序之间来回切换;

何时切换呢?

1>当一个任务遇到IO,肯定要切换==》提升效率;

2>一个任务没遇到IO但占用CPU时间过长,也要切换==》降低效率

PS:多个进程的内存空间是相互隔离的,而且是物理隔离;

在OS中引入多道程序设计技术带来的好处:

1.提高CPU的利用率

2.提高内存和I/O设备利用率

3.增加系统吞吐量

批处理操作系统:一批一批处理,单用户单任务

分时操作系统:多用户多任务 ( 应用多道技术来实现多个任务的并发运行)

Windows:单用户多任务

linux:多用户多任务

并发:多个任务看起来是同时运行的

并行:真正意义上的同时运行,每个CPU运行一个任务

6个核心只能并行6个任务,但可以并发n个任务

multics

1970=》unix元年

github

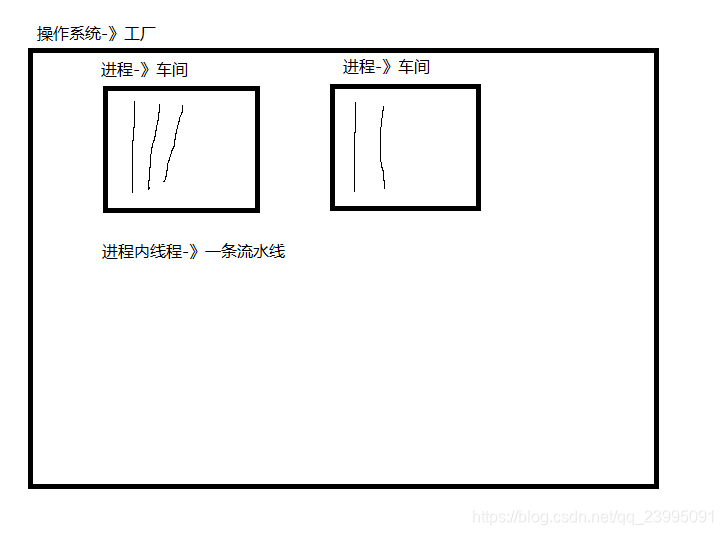

进程与线程

进程:程序运行中的所有过程;包含线程=》资源单位

线程:程序运行代码的过程=》执行单位

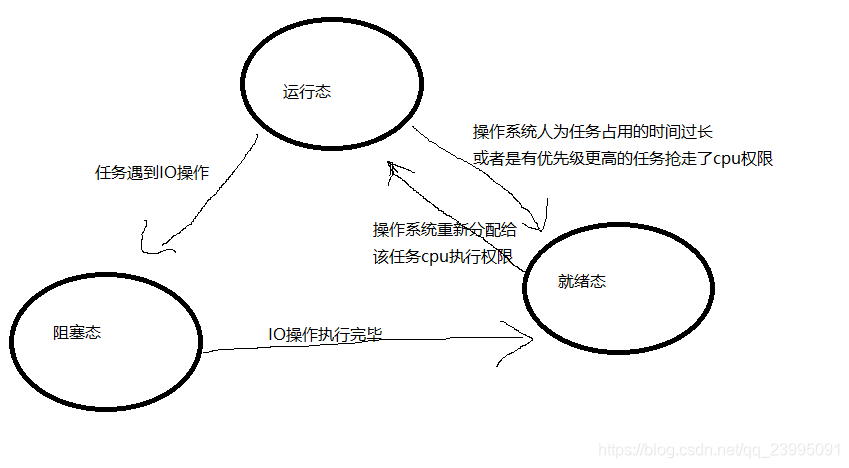

程序运行态:运行态、就绪态、阻塞态

转载地址:http://tsrdz.baihongyu.com/